I Gestion des Services Managés

La gestion proactive de vos services IT, sans souci

I Services du HealthCheck !

Un Health Check en cybersécurité (ou audit de santé IT) a pour but d’évaluer l’état global de votre infrastructure, de vos politiques de sécurité et de vos pratiques opérationnelles afin d’identifier les points faibles, les écarts de conformité et les pistes d’amélioration.

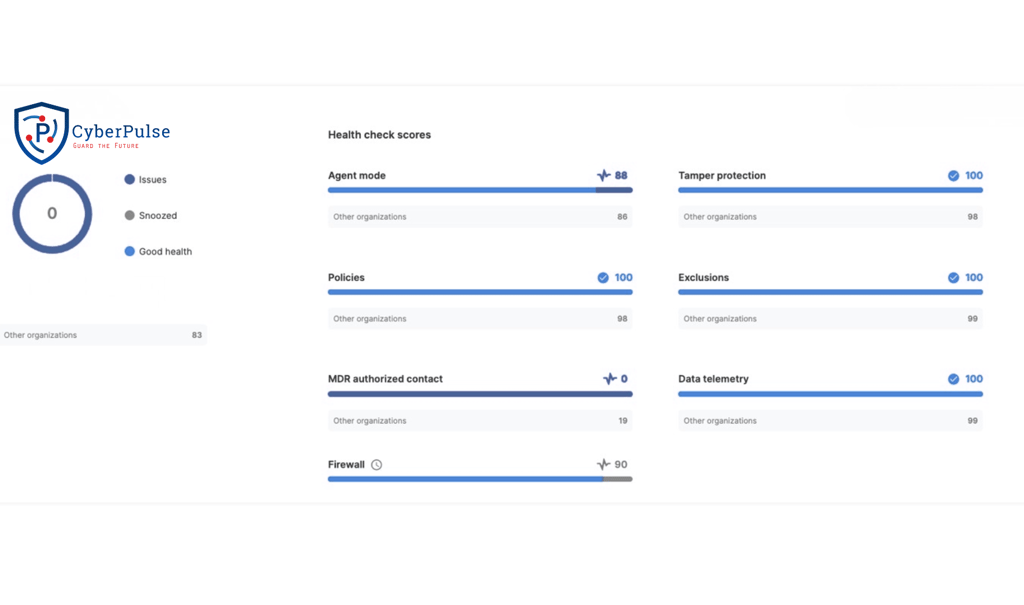

I Health check scores

1- Analyse de la posture de sécurité globale

Évaluation des politiques et procédures de sécurité existantes.

Vérification de la conformité avec les normes (ISO 27001, RGPD, NIST, etc.).

Identification des lacunes dans la gouvernance de la sécurité.

Analyse du plan de réponse aux incidents et de la gestion de crise.

2- Évaluation de l’infrastructure IT

Analyse de la configuration des serveurs, systèmes, pare-feux et routeurs.

Vérification des mises à jour et correctifs de sécurité (patch management).

Évaluation des mécanismes de sauvegarde et de reprise après sinistre.

Vérification de la segmentation réseau et du contrôle des accès.

3- Audit des environnements Cloud et Data Center

Évaluation de la configuration des environnements cloud (Azure, AWS, etc.).

Vérification des droits d’accès, des politiques de chiffrement et de sauvegarde.

Analyse de la protection des données sensibles stockées ou transférées dans le cloud.

4- Analyse des postes de travail et des endpoints

Évaluation du déploiement et de la configuration des solutions antivirus/EDR.

Vérification du chiffrement des disques et des politiques de mots de passe.

Contrôle des accès aux périphériques et des politiques USB.

5- Évaluation du réseau et des communications

Test de sécurité sur le Wi-Fi et les réseaux internes.

Vérification des tunnels VPN et de la sécurité des connexions distantes.

Analyse de la segmentation, du filtrage et des règles de pare-feu.

6- Vérification de la sécurité applicative

Scan de vulnérabilités sur les applications internes et web.

Vérification des erreurs de configuration ou des failles OWASP.

Évaluation de la gestion des identités et des accès applicatifs (IAM).

7- Sécurité des emails et de la messagerie

Analyse des politiques anti-phishing, anti-spam et anti-malware.

Vérification de la configuration SPF, DKIM, DMARC.

Test de simulation de phishing pour évaluer la sensibilisation des employés.

8- Sensibilisation et comportement utilisateur

Évaluation du niveau de sensibilisation du personnel à la cybersécurité.

Tests de simulation d’attaques sociales (phishing, ingénierie sociale).

Formation et recommandations pour renforcer la culture sécurité.

9- Rapport et plan d’action

Rapport détaillé des constats, classés par niveau de criticité.

Recommandations claires et hiérarchisées pour corriger les failles.

Feuille de route de remédiation à court, moyen et long terme.

Session de restitution avec les parties prenantes techniques et métier.